Цифрові детективи сучасності: Мистецтво інтернет-розслідування та OSINT методи

Вступ: Еволюція розслідування від фізичного до цифрового світу

У старому кабінеті на Бейкер-стріт, 221Б, Шерлок Холмс розкладав на столі фотографії, листи та речові докази. Його гострий розум аналізував кожну деталь – від залишків тютюну на підлозі до характерного почерку в записці. Великий детектив Артура Конана Дойла майстерно використовував дедуктивний метод, спостережливість та логіку для розкриття найскладніших злочинів Вікторіанської епохи. Проте навіть найвідоміший детектив світової літератури не міг би уявити, наскільки кардинально зміниться мистецтво розслідування з приходом цифрової ери.

Сьогодні замість відбитків пальців на склянці детективи аналізують цифрові відбитки браузерів. Замість слідів ніг на вологій землі – IP-адреси та MAC-адреси пристроїв. Замість допитів свідків – аналіз метаданих повідомлень у месенджерах. Світ перемістився в цифровий простір, і разом з ним туди переїхали злочинці, а слідом за ними – і ті, хто їх переслідує.

Революція розпочалася поступово. Спочатку комп’ютери були лише інструментами для обробки даних, потім стали засобами комунікації, а згодом – цілими всесвітами, де люди живуть, працюють, спілкуються, закохуються і, на жаль, вчиняють злочини. Кожна дія в цифровому світі залишає сліди – іноді очевидні, іноді приховані, але завжди присутні для того, хто знає, де шукати.

Перші цифрові детективи з’явилися у вісімдесятих роках минулого століття, коли хакери почали проникати в корпоративні мережі. Тоді розслідування зводилося до аналізу логів серверів та пошуку незвичайної активності. Проте справжня революція розпочалася з масовим поширенням Інтернету у дев’яностих. Раптом кожен користувач комп’ютера отримав доступ до величезної мережі, де можна було ділитися інформацією, робити покупки, спілкуватися з людьми з усього світу – і де можна було приховати свою справжню особистість.

Агата Крісті у своїх детективних романах часто використовувала мотив таємничої особистості – коли вбивця ховається під маскою респектабельного громадянина. У цифровому світі такі маски стали нормою. Кожен може створити безліч облікових записів, використовувати псевдоніми, приховувати своє справжнє місцезнаходження. Інтернет став ідеальним місцем для тих, хто хоче залишатися невидимим.

Але, як знав ще Холмс, кожен злочинець залишає сліди. У цифровому світі таких слідів значно більше, ніж у фізичному. Кожен клік мишки, кожне повідомлення, кожен вхід в систему – все це створює величезний масив даних, який досвідчений аналітик може використати для відтворення послідовності подій та ідентифікації особистості.

Сучасні цифрові детективи – це симбіоз традиційних детективних навичок та глибоких технічних знань. Вони повинні розуміти, як працюють мережі та протоколи, знати особливості різних операційних систем та додатків, вміти аналізувати великі масиви даних. Але найголовніше – вони повинні мислити як їхні об’єкти розслідування, передбачати їхні дії та помилки.

Особливу увагу варто приділити тому факту, що цифрові розслідування часто мають міжнародний характер. Злочинець може перебувати в одній країні, використовувати сервери в другій, а жертви – у третій. Це створює унікальні виклики для правоохоронних органів та вимагає нових підходів до міжнародного співробітництва.

Класичним прикладом еволюції детективного мистецтва є історія розслідування одного з найвідоміших кіберзлочинців початку 2000-х. Використовуючи методи, які нагадують роботу Еркюля Пуаро з романів Агати Крісті, слідчі почали з малого – з аналізу стилю написання повідомлень у хакерських форумах. Кожна людина має унікальний “цифровий почерк” – особливості орфографії, улюблені фразеологізми, час активності онлайн. Поступово, деталь за деталлю, вони створили портрет злочинця, який врешті привів до його арешту.

Що таке OSINT та інтернет-розслідування: Фундаментальні принципи

OSINT – Open Source Intelligence, або розвідка на основі відкритих джерел – це мистецтво збору, аналізу та використання інформації, яка є публічно доступною. На перший погляд це може здатися простим – адже інформація лежить на поверхні, достатньо лише її знайти. Проте реальність значно складніша. OSINT – це не просто пошук в Google, це системний підхід до аналізу величезних масивів даних, розуміння контексту та встановлення зв’язків між, здавалося б, не пов’язаними фрагментами інформації.

Уявімо собі детектива з класичного британського роману. Він приходить на місце злочину та починає збирати улики – розмовляє з свідками, вивчає предмети, аналізує обстановку. У цифровому світі роль такого детектива виконує OSINT-аналітик, а місцем злочину стає весь Інтернет. Свідками виступають публічні записи в соціальних мережах, уликами – метадані файлів, а обстановкою – цифрова активність підозрюваного.

Фундаментальний принцип OSINT полягає в тому, що людина не може існувати в цифровому просторі, не залишаючи слідів. Кожна наша дія онлайн створює дані: ми реєструємося на сайтах, залишаємо коментарі, завантажуємо фотографії, використовуємо геолокацію. Навіть спроби приховати свою діяльність часто створюють нові сліди, які досвідчений аналітик може виявити та інтерпретувати.

Інтернет-розслідування відрізняється від традиційного OSINT своєю спрямованістю на правоохоронну діяльність та забезпечення безпеки. Якщо OSINT може використовуватися для журналістських розслідувань, маркетингових досліджень або академічних цілей, то інтернет-розслідування має конкретну мету – виявлення, попередження та розслідування злочинів у цифровому просторі.

Розглянемо конкретний приклад методології інтернет-розслідування. Припустимо, слідчі мають справу з анонімним каналом, що поширює неправдиву інформацію. Традиційний підхід передбачав би спробу отримати дані від адміністрації платформи, що часто виявляється неможливим або занадто повільним. Сучасний OSINT-аналітик діє інакше.

Спочатку він аналізує контент каналу – стиль написання, час публікацій, тематику постів. Потім вивчає технічні деталі – які зображення використовуються, чи є в них метадані, які посилання розміщуються. Далі досліджується мережа зв’язків – які інші канали ретранслюють ці повідомлення, хто їх коментує, які акаунти демонструють підозрілу активність.

Особливо цікавим є феномен “цифрового почерку”. Кожна людина має унікальні особливості поведінки в мережі: улюблені вирази, характерні помилки, час активності, переваги у виборі додатків та сервісів. Досвідчений аналітик може створити психологічний портрет людини, базуючись виключно на її цифровій активності.

Наприклад, людина, яка систематично робить одні й ті ж орфографічні помилки в різних акаунтах, видає себе. Або той, хто завжди публікує пости в конкретний час доби, дозволяє визначити свій часовий пояс. Використання конкретних додатків для обробки зображень може вказати на професійну діяльність або хобі.

Важливим аспектом є розуміння різниці між активними та пасивними методами збору інформації. Пасивні методи передбачають збір даних без прямого контакту з об’єктом дослідження – аналіз публічних профілів, архівних даних, відкритих баз даних. Активні методи можуть включати взаємодію з об’єктом під прикриттям, що вимагає особливої обережності та часто потребує спеціальних повноважень.

Етичні та правові аспекти OSINT заслуговують окремої уваги. Хоча аналізується публічно доступна інформація, її використання має відповідати законодавству та етичним нормам. Наприклад, інформація, отримана з порушенням умов використання сервісу, може бути неприйнятна в суді. Крім того, аналітик повинен розуміти межі своїх повноважень та не перетинати лінію між законним розслідуванням та вторгненням у приватність.

Технологічна складова OSINT постійно еволюціонує. Сучасні аналітики використовують спеціалізоване програмне забезпечення для автоматизації збору та обробки даних, системи машинного навчання для аналізу великих масивів інформації, інструменти візуалізації для представлення зв’язків між об’єктами дослідження. Проте технології – це лише інструменти. Головним залишається людський інтелект, здатність мислити аналітично та бачити приховані зв’язки.

Деанонімізація в Telegram: 170 методів та прийомів

Telegram довгий час вважався оплотом анонімності в цифровому світі. Павло Дуров, його створець, позиціонував месенджер як безпечну альтернативу традиційним платформам, де користувачі можуть спілкуватися, не турбуючись про витік особистих даних. Проте реальність виявилася значно складнішою. Професійні аналітики розробили понад сто сімдесят різних методів деанонімізації користувачів Telegram, які дозволяють встановити справжню особистість адміністраторів каналів у сімдесяти відсотках випадків.

Ця статистика може здатися вражаючою, але вона відображає фундаментальну істину цифрового світу: абсолютна анонімність практично неможлива. Кожна дія користувача створює цифровий слід, а сукупність цих слідів формує унікальний портрет, який досвідчений слідчий може використати для ідентифікації особистості.

Розглянемо детально, як працює процес деанонімізації. Уявімо, що ми маємо справу з анонімним каналом, адміністратор якого ретельно приховує свою особистість. На перший погляд, канал не містить жодної інформації, яка могла б вказати на його створювача. Проте досвідчений аналітик починає з базових речей.

Перший крок – аналіз опису каналу. Навіть якщо поточний опис не містить корисної інформації, існують спеціалізовані сервіси, які архівують історію змін описів Telegram-каналів. Web Archive, TGStat, Telemetr та інші платформи зберігають знімки каналів за різні періоди. Часто виявляється, що раніше в описі були посилання на інші ресурси, контактна інформація або навіть ім’я адміністратора.

Другий напрямок – аналіз контенту. Кожен пост потенційно містить зачіпки. Фотографії можуть мати метадані, які вказують на місце зйомки, модель камери, час створення. Текстові повідомлення видають стиль автора, його словниковий запас, граматичні особливості. Посилання розкривають інтереси та джерела інформації адміністратора.

Особливо цікавим є феномен скорочених посилань. Багато користувачів використовують сервіси скорочення URL для зручності, не усвідомлюючи, що ці сервіси зберігають детальну статистику переходів. Більше того, деякі сервіси вимагають авторизації для створення скорочених посилань, що автоматично пов’язує їх з конкретним акаунтом користувача.

Класичним прикладом помилки є використання скорочувача від ВКонтакте. Для створення такого посилання необхідно бути авторизованим у соціальній мережі, а сам сервіс фіксує профіль користувача, який створив посилання. Кожен перехід по такому посиланню також фіксується з прив’язкою до профілю того, хто на нього натиснув, що створює додаткові можливості для аналізу аудиторії каналу.

Третій метод базується на аналізі вбудованих чатів. Якщо до каналу підключений чат для коментарів, його власник автоматично є власником каналу. Навіть якщо список адміністраторів прихований, архівні сервіси можуть зберігати старі версії, де ця інформація була відкритою. Крім того, можна вивантажити всі повідомлення з чату та проаналізувати їх на предмет згадок імен, номерів телефонів, адрес електронної пошти.

Четвертий напрямок – аналіз мережі зв’язків. Хтось же розкручував канал на початку його існування, хтось публікував посилання на нього в інших чатах та каналах. Ці ранні згадки часто можуть вказати на коло осіб, пов’язаних з адміністратором. Логіка проста: навіщо комусь розкручувати чужий канал, якщо він не має до нього відношення?

П’ятий метод стосується аналізу файлів та медіаконтенту. Зображення, відео та документи можуть містити приховані метадані – інформацію про програму, в якій вони були створені, час створення, іноді навіть GPS-координати місця зйомки. Навіть якщо метадані були очищені, існують методи аналізу самого контенту – стеганографічні приховані повідомлення, характерні особливості обробки зображень конкретними програмами.

Шостий напрямок – помилки адміністраторів. Практика показує, що навіть найобережніші користувачі періодично роблять помилки. Класичний приклад – коли адміністратор каналу випадково пише особисте повідомлення не в приватний чат, а в публічний канал. Такі повідомлення зазвичай швидко видаляються, але спеціалізовані сервіси можуть їх зафіксувати.

Сьомий метод базується на аналізі часових паттернів. Кожна людина має свій ритм життя – час, коли вона активна онлайн, періоди сну, робочий графік. Аналіз часу публікації постів може вказати на часовий пояс адміністратора, його режим дня, можливо, навіть на професію. Наприклад, якщо пости регулярно публікуються о 7:00, 13:00 та 19:00 за київським часом, це може вказувати на людину, яка живе в Україні та має стандартний робочий графік.

Восьмий напрямок – технічний аналіз. Telegram зберігає величезну кількість технічних даних про користувачів. Версія додатка, операційна система, мовні налаштування – все це може бути використано для створення більш детального портрета користувача. Крім того, різнорідність пристроїв може вказати на рівень технічної грамотності або фінансові можливості користувача.

Дев’ятий метод стосується аналізу реклами та монетизації каналу. Якщо канал розміщує рекламу, це створює фінансові зв’язки, які можна відстежити. Рекламодавці зазвичай мають контактну інформацію власника каналу для розрахунків. Навіть якщо використовуються посередники, ланцюжок платежів рано чи пізно приведе до реальної особи.

Десятий напрямок – психологічний аналіз. Досвідчені аналітики можуть створити психологічний портрет адміністратора на основі контенту, який він публікує. Політичні погляди, релігійні переконання, життєві цінності, рівень освіти – все це відображається в публікаціях. Такий портрет може значно звузити коло підозрюваних.

Важливо розуміти, що ефективність деанонімізації залежить не стільки від використання одного методу, скільки від комбінування різних підходів. Кожен окремий факт може здатися незначним, але їх сукупність створює цілісну картину. Це нагадує роботу детектива з класичного роману – він збирає безліч дрібних деталей, які окремо не мають великого значення, але разом складають переконливу картину.

Цифрові сліди та їх аналіз: від метаданих до фінгерпринтів

У світі класичної детективної літератури Шерлока Холмса найдрібніші деталі могли розкрити найскладніші справи – крихти тютюну на килимі, слід від взуття на ґрунті, залишки воску на листі. У цифровому світі роль таких речових доказів виконують метадані – невидимі пересічному користувачу фрагменти інформації, які супроводжують кожен файл, кожне повідомлення, кожну дію в мережі.

Метадані можна порівняти з “цифровим ДНК” – унікальним кодом, який містить інформацію про походження, історію та характеристики цифрового об’єкта. Коли ви робите фотографію на смартфон, зображення зберігається не лише з візуальною інформацією, але й з великим набором технічних даних: модель телефону, параметри зйомки, час створення, а іноді й GPS-координати місця зйомки.

Розглянемо конкретний приклад аналізу метаданих. Уявімо, що слідчі мають справу з анонімним каналом, який публікує компрометуючі матеріали. Адміністратор каналу вважає себе невловимим, використовуючи псевдонім та не вказуючи жодної особистої інформації. Проте кожна опублікована ним фотографія – це потенційна скарбничка інформації.

Метадані зображення можуть розповісти надзвичайно багато. Модель камери вказує на фінансові можливості автора – професійні дзеркальні фотоапарати коштують значно дороже смартфонів. Параметри зйомки можуть вказати на рівень фотографічних навичок. GPS-координати прямо вказують на місцезнаходження в момент зйомки. Навіть якщо координати відсутні, аналіз тіней, архітектури, номерних знаків автомобілів у кадрі може допомогти визначити місце зйомки.

Проте метадані – це лише вершина айсберга цифрових слідів. Набагато глибшу інформацію можна отримати за допомогою аналізу цифрових відбитків або фінгерпринтів. Цифровий фінгерпринт – це унікальна комбінація характеристик пристрою або браузера користувача, яка дозволяє ідентифікувати його серед мільйонів інших.

Принцип роботи цифрового фінгерпринтингу можна порівняти з методами криміналістики у фізичному світі. Так само, як кожна людина має унікальні відбитки пальців, кожен пристрій та браузер мають свій неповторний “цифровий відбиток”. Цей відбиток складається з десятків параметрів: версія операційної системи, модель процесора, об’єм оперативної пам’яті, список встановлених шрифтів, плагінів браузера, налаштування часового поясу, мовні параметри тощо.

Цікавість полягає в тому, що навіть якщо користувач змінює свою IP-адресу за допомогою VPN-сервісу, цифровий фінгерпринт залишається відносно стабільним. Це дозволяє відстежувати активність одного й того ж користувача на різних сайтах і в різний час, навіть якщо він намагається приховати свою особистість.

Розглянемо реальний кейс використання фінгерпринтингу в розслідуванні. Припустімо, злочинець використовує різні псевдоніми на різних платформах, постійно змінює IP-адреси та використовує різні емейли. На перший погляд, зв’язати ці акаунти неможливо. Проте аналіз цифрових фінгерпринтів показує, що всі ці акаунти використовувалися з одного й того ж пристрою – старого ноутбука з нестандартною конфігурацією шрифтів та специфічними налаштуваннями браузера.

Особливо цікавими є випадки, коли злочинці намагаються змінити свій цифровий відбиток. Встановлення нових шрифтів, зміна налаштувань браузера, використання різних операційних систем – все це може допомогти, але часто створює нові, ще більш унікальні комбінації параметрів. Парадокс полягає в тому, що спроба стати менш помітним часто робить користувача ще більш унікальним.

MAC-адреси мережевих карт становлять окрему категорію цифрових слідів. Кожна мережева карта має унікальний MAC-адрес, який теоретично повинен бути незмінним. Хоча сучасні операційні системи можуть рандомізувати MAC-адреси для підвищення приватності, цей процес відбувається в певних межах, що все одно дозволяє створити профіль пристрою.

Цікавим є феномен “цифрового старіння” пристроїв. Так само, як людина залишає сліди свого життя на речах, які використовує, цифрові пристрої накопичують унікальні характеристики в процесі експлуатації. Список встановлених програм, історія оновлень, конфігурація налаштувань – все це створює унікальний “цифровий автограф” користувача.

Тайм-атаки представляють ще один могутній інструмент аналізу цифрових слідів. Принцип простий: якщо людина регулярно виконує певні дії в мережі в конкретний час, ці паттерни можна використати для її ідентифікації. Наприклад, якщо підозрюваний щодня входить у соціальну мережу о 8:00, публікує пости о 12:00 та виходить з мережі о 23:00, а анонімний користувач демонструє точно такий же режим активності, це створює підстави для підозр.

Тайм-атаки особливо ефективні при аналізі активності в даркнеті. Користувачі темної мережі часто вважають, що використання Tor забезпечує їм повну анонімність. Проте аналіз часових паттернів може зв’язати активність в даркнеті з активністю в звичайному інтернеті. Якщо користувач регулярно з’являється на підпільному ринку одразу після виходу з робочої мережі компанії, це створює чіткий зв’язок між його професійною та злочинною діяльністю.

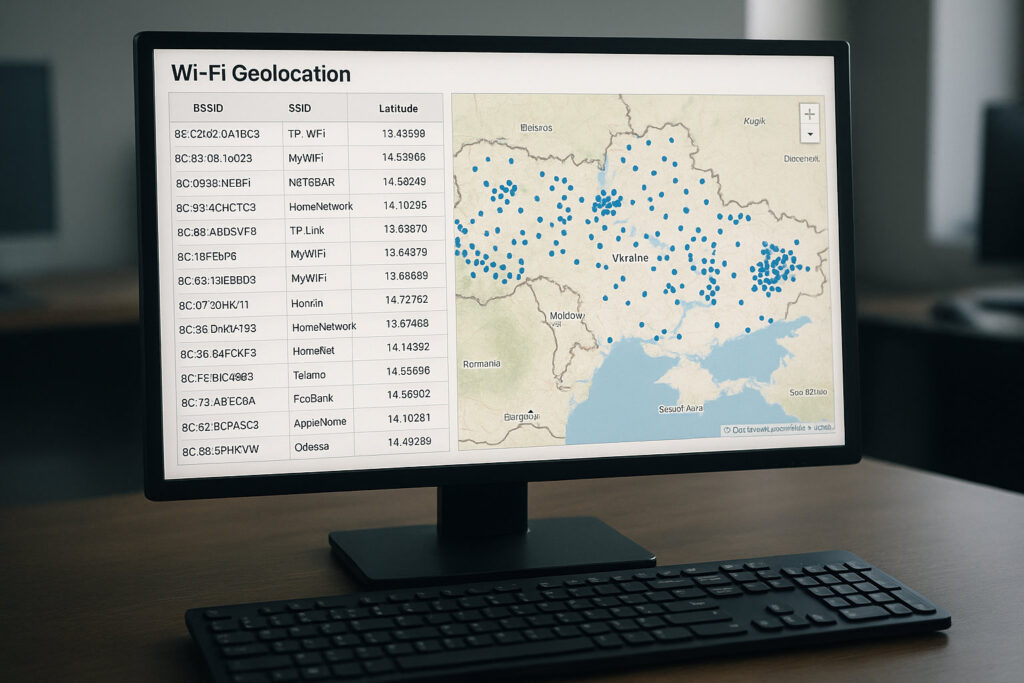

Геолокаційні дані становлять ще одну важливу категорію цифрових слідів. Навіть якщо користувач відключає GPS, його місцезнаходження можна визначити за багатьма іншими параметрами: IP-адресою, мовними налаштуваннями, часовим поясом, списком доступних Wi-Fi мереж. Сучасні смартфони постійно сканують навколишні Wi-Fi мережі, навіть якщо не підключаються до них, а ця інформація може бути використана для точного визначення місцезнаходження.

Аналіз мережевого трафіку відкриває додаткові можливості для дослідження цифрових слідів. Кожна програма має свій унікальний “цифровий підпис” мережевої активності – розміри пакетів, інтервали між запитами, послідовність команд. Досвідчений аналітик може визначити, які програми використовує користувач, навіть якщо трафік зашифрований.

Telegram як “пилосос” даних: аналіз 23 мільйонів чатів

Уявіть собі величезну бібліотеку, де зберігаються мільйони приватних щоденників, листів та розмов. Тепер уявіть, что більшість цих документів доступні для читання будь-кому, хто знає, як їх знайти. Саме такою є сучасна екосистема Telegram – мережа з понад 23 мільйонів публічних чатів, які щодня генерують терабайти інформації про своїх користувачів.

Багато користувачів Telegram живуть в ілюзії приватності. Вони вважають, що їхнє спілкування захищене, що їхні дані не збираються та не аналізуються. Проте реальність кардинально відрізняється від цих уявлень. Спеціалізовані сервіси щоденно індексують публічні чати Telegram, створюючи величезні бази даних, які дозволяють проводити детальний аналіз поведінки користувачів.

Процес збору даних нагадує роботу величезного пилососа, який безперервно всмоктує інформацію з публічних джерел. Кожне повідомлення в публічному чаті, кожен коментар під постом, кожна реакція – все це фіксується, індексується та зберігається для подальшого аналізу. За день такий “пилосос” може зібрати інформацію з понад 23 мільйонів чатів, створюючи унікальну картину цифрового життя мільйонів людей.

Особливо цікавими є дані, які можна отримати за допомогою такого збору. Аналіз дозволяє визначити коло спілкування користувача – хто його часто згадує, кого він згадує у своїх повідомленнях. Можна встановити його інтереси – в яких групах він активний, які теми його цікавлять. Можна навіть створити психологічний портрет – аналіз тону повідомлень, словникового запасу, емоційних реакцій розкриває особистісні характеристики.

Розглянемо конкретний приклад того, як працює такий аналіз. Припустімо, ми маємо користувача, який вважає себе анонімним. Він використовує псевдонім, не вказує особистої інформації в профілі, обережно ставиться до того, що публікує. Проте аналіз його активності в публічних чатах розкриває набагато більше, ніж він міг би уявити.

По-перше, час його активності вказує на часовий пояс та режим дня. Якщо він регулярно з’являється онлайн о 7:00 ранку за київським часом та зникає о 23:00, це вказує на проживання в Україні та стандартний робочий графік. По-друге, його інтереси розкривають місце проживання ще детальніше – активність у групах, присвячених конкретному місту, району, навіть житловому комплексу.

По-третє, аналіз його мовлення може розкрити вік, освіту, соціальний статус. Використання певного сленгу, знання історичних подій, відношення до технологій – все це створює портрет реальної людини за псевдонімом. По-четверте, його соціальні зв’язки в мережі часто відображають реальні зв’язки у фізичному світі – люди схильні спілкуватися онлайн з тими ж людьми, з якими спілкуються офлайн.

Особливо вразливими є користувачі, які приєднуються до чатів своїх житлових комплексів, районів, професійних груп. Такі чати створюють чіткий зв’язок між онлайн особистістю та реальним місцезнаходженням. Аналіз показує, що близько 70% користувачів перебувають у чатах, які прямо або опосередковано вказують на їхнє місце проживання або роботи.

Цікавим є феномен “цифрової міграції” – коли аналіз активності користувача показує його переїзд з одного міста в інше. Спочатку він активний у групах одного міста, потім поступово приєднується до груп іншого. Це може вказувати як на фізичний переїзд, так і на зміну інтересів або сфери діяльності.

Аналіз інтересів користувачів дозволяє створювати надзвичайно детальні профілі. Система може визначити, коли людина почала цікавитися конкретною темою – наприклад, коли приєдналася до групи любителів гірськолижного спорту або інвестицій у криптовалюти. Ця інформація може бути корисною для розуміння мотивів поведінки або планування майбутніх дій.

Особливо небезпечними є групи, пов’язані з незаконною діяльністю. Навіть якщо користувач не бере активної участі в обговореннях, сам факт перебування в такій групі може стати компрометуючим. Більше того, аналіз часу приєднання до подібних груп може вказати на початок злочинної діяльності або зміну життєвих обставин.

Технологія аналізу великих даних дозволяє не лише збирати інформацію, але й прогнозувати поведінку. Машинне навчання може виявити паттерни, які не помітні людському оку. Наприклад, система може визначити, що користувачі з певним набором характеристик мають підвищену схильність до конкретних видів діяльності.

Збір та аналіз даних з Telegram створює етичні дилеми. З одного боку, вся ця інформація є публічно доступною – користувачі самі вибирають приєднуватися до публічних груп та залишати коментарі. З іншого боку, більшість людей не усвідомлюють масштабів збору даних та можливостей їх аналізу.

Важливо розуміти, що Telegram – не єдина платформа, де відбувається такий збір даних. Аналогічні процеси відбуваються у всіх соціальних мережах, форумах, коментарях до новин. Різниця лише в масштабах та доступності даних. Telegram виявився особливо “щедрим” на інформацію завдяки своїй структурі публічних каналів та груп.

Для правоохоронних органів така кількість даних створює як можливості, так і виклики. З одного боку, доступ до детальної інформації про поведінку підозрюваних значно спрощує розслідування. З іншого боку, обробка таких обсягів інформації вимагає спеціального програмного забезпечення та кваліфікованих аналітиків.

Захист від такого збору даних можливий, але вимагає свідомого підходу до цифрової гігієни. Користувачі повинні розуміти, що їхня активність в публічних чатах не є приватною, навіть якщо вони використовують псевдоніми. Кожне повідомлення, кожна реакція, кожне приєднання до групи створює частинку цифрового портрета, який досвідчений аналітик може використати для ідентифікації.

Анонімність в сучасному інтернеті: міф чи реальність?

У романах Агати Крісті злочинці часто використовували складні схеми для приховування своєї особистості – фальшиві імена, підроблені документи, хитромудрі алібі. Проте навіть найретельніші плани зазвичай мали слабкі місця, які дозволяли Еркюлю Пуаро або міс Марпл розкрити правду. У цифровому світі ситуація схожа, але масштаби та складність значно більші. Сучасний інтернет створює ілюзію анонімності, проте досягти справжньої невидимості стає дедалі складніше.

Багато користувачів вважають, що достатньо використовувати псевдонім та не вказувати особисту інформацію, щоб залишатися анонімними. Ця наївна уява про цифрову приватність нагадує поведінку дитини, яка закриває очі руками та вважає, що стала невидимою. Реальність цифрового світу набагато складніша та небезпечніша для тих, хто недооцінює можливості сучасних технологій відслідковування.

Фундаментальна проблема цифрової анонімності полягає в тому, що інтернет не був створений для забезпечення приватності. Первинні протоколи мережі розроблялися для надійної передачі даних між довіреними вузлами, а не для приховування особистості користувачів. Кожна дія в мережі залишає сліди – IP-адреси, часові мітки, технічні характеристики пристроїв. Ці сліди можуть бути проаналізовані та використані для ідентифікації.

Розглянемо детально, чому справжня анонімність є майже недосяжною. По-перше, кожен пристрій має унікальні характеристики, які можна використати для його ідентифікації. Навіть якщо користувач змінює IP-адресу за допомогою VPN, залишаються десятки інших параметрів – операційна система, браузер, встановлені плагіни, шрифти, налаштування екрана. Комбінація цих параметрів створює унікальний “цифровий відбиток”, який дозволяє відстежувати користувача на різних сайтах.

По-друге, поведінкові паттерни людини залишаються відносно стабільними незалежно від спроб їх приховати. Час активності, стиль написання, вибір тем для обговорення, навіть швидкість друку – все це створює унікальний профіль, який можна розпізнати серед мільйонів інших. Штучний інтелект стає дедалі кращим у розпізнаванні таких паттернів, навіть коли людина свідомо намагається їх змінити.

По-третє, сучасний інтернет побудований на принципах збору та аналізу даних. Великі технологічні компанії створили складні системи відстеження, які збирають інформацію з безлічі джерел та об’єднують її в детальні профілі користувачів. Навіть якщо окремий сервіс не знає вашого справжнього імені, він може знати про ваші інтереси, звички, соціальні зв’язки більше, ніж ваші близькі друзі.

Цікавим є парадокс “анонімних” номерів телефонів у Telegram. Платформа пропонує можливість придбати спеціальні номери, які начебто забезпечують анонімність. Проте аналіз показує, що ці номери часто створюють більше проблем, ніж вирішують. По-перше, їх придбання відбувається через ті ж платіжні системи, які можуть бути відстежені. По-друге, сам факт використання такого номера може привернути увагу до користувача. По-третє, Telegram знає, хто купив номер, і може надати цю інформацію правоохоронним органам.

Особливо цікавою є еволюція позиції Павла Дурова щодо приватності користувачів. Спочатку він позиціонував Telegram як оплот цифрової свободи, сервіс, який ніколи не співпрацюватиме з урядами та не передаватиме дані користувачів. Проте з часом стало очевидно, що цей образ не відповідає реальності. Telegram співпрацює з правоохоронними органами, передає дані користувачів, блокує канали та акаунти за запитами влади.

Арешт Дурова у Франції став поворотним моментом, який остаточно розвіяв ілюзії щодо незалежності Telegram. Після звільнення засновника платформи почала активно впроваджувати системи ідентифікації користувачів, процедури KYC для криптовалютних гаманців, механізми співпраці з регуляторами. Це продемонструвало фундаментальну істину сучасного світу: не існує по-справжньому незалежних цифрових сервісів.

Технічні методи забезпечення анонімності, такі як Tor, VPN, анонімні криптовалюти, можуть надати певний рівень захисту, але не гарантують абсолютної невидимості. Більше того, використання таких інструментів само по собі може привернути увагу спецслужб. У багатьох країнах активність у даркнеті або використання анонімних криптовалют розглядається як підозріла поведінка.

Парадокс полягає в тому, що спроби досягти повної анонімності часто роблять користувача більш помітним. Людина, яка використовує складні схеми приховування особистості, виділяється на фоні звичайних користувачів. Аналітики можуть виявити такі спроби та приділити їм особливу увагу. Іноді найкращий спосіб залишатися непомітним – це не привертати зайвої уваги до своєї діяльності.

Крім технічних аспектів, важливими є правові реалії. Навіть якщо користувач досягне технічної анонімності, правоохоронні органи мають інші методи ідентифікації. Фінансові сліди, свідчення інформаторів, аналіз соціальних зв’язків – все це може привести до розкриття особистості без використання високих технологій.

Соціальні мережі створюють додаткові виклики для анонімності. Люди – соціальні істоти, їм потрібно спілкування, визнання, соціальні зв’язки. Ці потреби часто змушують навіть найобережніших користувачів залишати сліди своєї діяльності. Крім того, помилки друзів та знайомих можуть розкрити особистість навіть того, хто сам дотримується всіх правил безпеки.

Економічні реалії також працюють проти анонімності. Підтримка складних схем приховування особистості коштує грошей – VPN-сервіси, анонімні хостинги, спеціальне програмне забезпечення. Ці витрати створюють фінансові сліди, які можуть бути відстежені. Більше того, чим складніша схема анонімності, тим більше точок відмови вона має.

Висновок щодо анонімності в сучасному інтернеті неоднозначний. Повна анонімність можлива теоретично, але практично досягти її надзвичайно складно. Це вимагає глибоких технічних знань, постійної пильності, значних ресурсів та готовності до серйозних обмежень у цифровому житті. Для пересічного користувача такий рівень захисту недоступний або недоцільний.

Тайм-атаки та кореляційний аналіз

У класичних детективних романах слідчі часто використовували аліби як ключовий елемент розслідування. Де був підозрюваний у момент скоєння злочину? Чи може хтось підтвердити його місцезнаходження? У цифровому світі концепція аліби набула нових вимірів. Тайм-атаки – це сучасний еквівалент перевірки аліби, метод, який дозволяє встановити зв’язок між різними онлайн-активностями на основі часових збігів.

Принцип тайм-атак базується на простій, але потужній ідеї: якщо дві різні онлайн-активності систематично збігаються в часі, вони ймовірно належать одній людині. Цей метод особливо ефективний при розслідуванні справ, пов’язаних з анонімними користувачами даркнету, адміністраторами підпільних форумів, операторами незаконних сервісів.

Розглянемо конкретний приклад використання тайм-атак. Припустімо, правоохоронні органи розслідують діяльність підпільного ринку в даркнеті. Вони знають, що адміністратор сайту регулярно з’являється онлайн у конкретні години – скажімо, щодня з 20:00 до 23:00 за місцевим часом. Одночасно вони мають список підозрюваних осіб, які можуть бути причетні до цієї діяльності.

Перший крок тайм-атаки – отримання даних про інтернет-активність підозрюваних. Це може бути інформація від інтернет-провайдерів про з’єднання з мережею Tor, дані від соціальних мереж про час входу в систему, логи корпоративних мереж про використання інтернету на робочому місці. Якщо один з підозрюваних систематично використовує Tor саме у ті години, коли активний адміністратор підпільного ринку, це створює підстави для поглибленого розслідування.

Ефективність тайм-атак зростає з кількістю точок даних. Якщо збіг спостерігається протягом одного дня, це може бути випадковістю. Якщо протягом тижня – це вже підозріло. Якщо протягом місяця – це практично доказ зв’язку. Математичні моделі дозволяють розрахувати ймовірність випадкового збігу та визначити статистичну значущість виявлених паттернів.

Особливо цікавими є випадки, коли тайм-атаки розкривають не лише особистість злочинця, але й деталі його повсякденного життя. Наприклад, аналіз може показати, що підозрюваний завжди припиняє злочинну діяльність о 17:30 по будніх днях, що може вказувати на стандартний робочий графік. Або що він ніколи не активний у неділю вранці, що може свідчити про релігійні переконання.

Тайм-атаки можуть бути використані не лише для ідентифікації особистості, але й для встановлення зв’язків між різними злочинними організаціями. Якщо кілька підпільних сервісів демонструють синхронну активність – наприклад, всі вони одночасно припиняють роботу на технічне обслуговування – це може вказувати на спільну інфраструктуру або керівництво.

Тайм-атаки можуть бути використані не лише для ідентифікації особистості, але й для встановлення зв’язків між різними злочинними організаціями. Якщо кілька підпільних сервісів демонструють синхронну активність – наприклад, всі вони одночасно припиняють роботу на технічне обслуговування – це може вказувати на спільну інфраструктуру або керівництво.

Цікавим варіантом є використання тайм-атак для аналізу Telegram-каналів. Якщо анонімний канал публікує пости у ті ж самі години, коли конкретна особа активна в соціальних мережах, це створює підстави для підозр. Особливо переконливими є випадки, коли активність каналу припиняється одночасно з відпусткою або хворобою підозрюваного.

Кореляційний аналіз розширює концепцію тайм-атак на інші види даних. Замість часових збігів аналізуються збіги в локації, тематиці повідомлень, використанні конкретних термінів або фраз. Наприклад, якщо анонімний користувач систематично згадує події, які відбуваються в конкретному місті, це може вказувати на його місцезнаходження.

Сучасні інструменти машинного навчання значно підвищують ефективність кореляційного аналізу. Алгоритми можуть виявляти складні паттерни, які не помітні людському оку. Наприклад, система може визначити, що два різні користувачі мають схожі граматичні помилки, використовують однакові рідкісні слова або демонструють подібні емоційні реакції на певні теми.

Проте тайм-атаки та кореляційний аналіз мають свої обмеження. По-перше, вони базуються на припущенні, що люди мають стабільні паттерни поведінки. Досвідчені злочинці можуть свідомо змінювати свій режим активності, використовувати автоматизовані системи для публікації контенту в різний час, застосовувати інші методи для приховування справжніх паттернів поведінки.

По-друге, кореляція не завжди означає причинний зв’язок. Два користувачі можуть демонструвати схожі паттерни активності з причин, не пов’язаних з їхньою особистістю – наприклад, через спільний часовий пояс, схожий робочий графік або культурні особливості. Досвідчені аналітики завжди шукають додаткові докази для підтвердження висновків, отриманих за допомогою тайм-атак.

По-третє, збір даних для тайм-атак часто вимагає доступу до конфіденційної інформації – логів провайдерів, корпоративних мереж, платіжних систем. Це створює правові та етичні проблеми, особливо в демократичних країнах з сильним захистом приватності.

Захист від тайм-атак можливий, але вимагає дисципліни та технічних знань. Найпростіший метод – рандомізація часу активності. Замість регулярного графіку варто використовувати випадковий розподіл активності протягом дня. Більш складні методи включають використання автоматизованих систем для створення штучних паттернів активності, що можуть заплутати аналітиків.

Цікавим є феномен “цифрового джетлегу” – коли людина намагається створити враження, що перебуває в іншому часовому поясі. Проте підтримувати таке обманювання протягом тривалого часу надзвичайно складно. Рано чи пізно справжні паттерни активності проявляться, особливо в стресових ситуаціях або під час важливих подій.

Майбутнє тайм-атак пов’язане з розвитком штучного інтелекту та збільшенням кількості доступних даних. Системи стають дедалі кращими у виявленні складних паттернів та прихованих зв’язків. Водночас розвиваються і методи захисту – від простих інструментів рандомізації до складних систем створення правдоподібних штучних паттернів поведінки.

Криптовалютні розслідування: відстеження блокчейн транзакцій

Біткоїн та інші криптовалюти з’явилися як обіцянка фінансової свободи та анонімності. Ранні ентузіасти вірили, що блокчейн створить новий світ, де фінансові операції будуть приховані від стороннього ока, де люди зможуть розпоряджатися своїми коштами без втручання урядів та банків. Проте реальність виявилася значно складнішою. Сьогодні криптовалютні розслідування стали одним з найпотужніших інструментів у руках правоохоронних органів.

Іронія полягає в тому, що блокчейн – технологія, створена для забезпечення приватності – насправді є найбільш прозорою фінансовою системою в історії людства. Кожна транзакція назавжди записується в публічному реєстрі, доступному для аналізу будь-кому. На відміну від традиційних банківських операцій, які приховані комерційною таємницею, блокчейн-транзакції можна вивчати, аналізувати та відстежувати без спеціальних дозволів.

Сучасні криптовалютні розслідування нагадують роботу археологів, які по черепках відтворюють цілу цивілізацію. Кожна транзакція – це фрагмент великої мозаїки, яка розкриває фінансові зв’язки, торгові відносини, злочинні схеми. Досвідчені аналітики можуть відстежити рух коштів через десятки посередників, розкрити складні схеми відмивання грошей, встановити зв’язки між, здавалося б, не пов’язаними подіями.

Особливо цікавим є феномен “змішування” криптовалют – спроби злочинців заплутати сліди за допомогою спеціальних сервісів, які змішують різні транзакції. Проте навіть такі складні схеми можуть бути розкриті за допомогою статистичного аналізу та машинного навчання. Алгоритми можуть виявляти характерні паттерни поведінки навіть у величезних масивах псевдослучайних транзакцій.

Дропперство та тіньові фінанси

У романах Агати Крісті часто з’являються персонажі, які не підозрюють, що їх використовують у злочинній схемі. Довірлива літня леді, яка передає пакунок незнайомцю, не знаючи, що в ньому контрабанда. Або чесний банківський службовець, який виконує операцію, не розуміючи її справжньої мети. У сучасному цифровому світі таких “невинних соучасників” називають дропперами.

Дропперство – це використання фінансових реквізитів третіх осіб для проведення незаконних операцій. Злочинці вербують людей, часто з скрутним фінансовим становищем, пропонуючи їм “легкі гроші” за надання своїх банківських карток або рахунків. Ці люди стають невольними учасниками складних схем відмивання грошей, не завжди розуміючи повний масштаб своєї участі в злочинній діяльності.

Феномен дропперства тісно пов’язаний з глобальними економічними процесами. У країнах з нестабільною економікою, високим рівнем безробіття та низькими зарплатами люди стають легкою мішенню для вербувальників. Їм пропонують суми, які здаються значними на фоні їхніх звичних доходів, за начебто простi дii – отримати переказ та передати його далі, утримуючи невеликий відсоток.

Технологічний прогрес значно спростив процес вербування дропперів. Раніше злочинцям доводилося встановлювати особисті контакти, що було ризиковано та потребувало часу. Сьогодні весь процес може відбуватися онлайн – через соціальні мережі, месенджери, спеціалізовані форуми. Автоматизовані системи можуть одночасно обробляти сотні потенційних кандидатів, відбираючи найбільш підходящих.

Особливо складною є ситуація з криптовалютними дропперами. Багато людей, які погоджуються стати посередниками в криптовалютних операціях, не розуміють специфіки цифрових активів та правових наслідків їхнього використання. Вони можуть не усвідомлювати, що їхні дії можуть кваліфікуватися як участь у відмиванні грошей або фінансуванні тероризму.

Правоохоронні органи стикаються з дилемою при розслідуванні справ, пов’язаних з дропперством. З одного боку, дроппери є учасниками злочинних схем та повинні нести відповідальність за свої дії. З іншого боку, багато з них є жертвами обману або експлуатації, людьми, які потрапили в складну ситуацію через економічні обставини.

Ефективна боротьба з дропперством вимагає комплексного підходу. Важливими є не лише каральні заходи, але й освітні програми, які допомагають людям розуміти ризики участі в підозрілих фінансових операціях. Банки та платіжні системи розробляють складні алгоритми виявлення підозрілої активності, які можуть ідентифікувати потенційних дропперів за патернами їхньої поведінки.

Міжнародний характер сучасних фінансових злочинів створює додаткові виклики. Дроппер може перебувати в одній країні, злочинці – в другій, а жертви – в третій. Це ускладнює розслідування та притягнення винних до відповідальності. Потрібна координація між правоохоронними органами різних країн, уніфікація законодавства та процедур розслідування.

MAC-адреси та цифрові відбитки

У часи Шерлока Холмса кожна людина мала унікальні відбитки пальців, які могли стати незаперечним доказом її присутності на місці злочину. У цифровому світі роль таких відбитків виконують MAC-адреси та цифрові фінгерпринти пристроїв. Ці технічні ідентифікатори створюють унікальний “цифровий відбиток” кожного девайсу, який може бути використаний для відстеження та ідентифікації.

MAC-адреса (Media Access Control address) – це унікальний ідентифікатор мережевого обладнання, який призначається виробником і теоретично повинен бути унікальним для кожного пристрою. Спочатку цей механізм був створений для технічних цілей – забезпечення правильної доставки даних у комп’ютерних мережах. Проте з часом MAC-адреси стали потужним інструментом відстеження та ідентифікації.

Сучасні операційні системи намагаються захистити приватність користувачів, рандомізуючи MAC-адреси при підключенні до різних мереж. Проте ця рандомізація має обмеження – вона відбувається в межах певного діапазону, що дозволяє ідентифікувати виробника пристрою та іноді навіть конкретну модель. Крім того, багато пристроїв мають “справжній” MAC-адрес, який можна отримати за допомогою спеціальних методів.

Цифрові фінгерпринти пристроїв – це більш складна концепція, яка включає в себе множину параметрів: версію операційної системи, список встановлених шрифтів, налаштування браузера, підтримувані кодеки, розмір екрана, часовий пояс та безліч інших характеристик. Комбінація цих параметрів створює унікальний “відбиток”, який з високою ймовірністю дозволяє ідентифікувати конкретний пристрій.

Особливо цікавою є еволюція технологій фінгерпринтингу. Ранні методи базувалися на простих параметрах, таких як IP-адреса та User-Agent браузера. Проте з часом ці методи стали легко обходити за допомогою VPN та зміни налаштувань браузера. Сучасні системи фінгерпринтингу використовують складні алгоритми, які аналізують десятки або сотні параметрів, створюючи унікальний профіль навіть за умови спроб його приховати.

Canvas fingerprinting – один з найскладніших методів ідентифікації. Він використовує HTML5 Canvas API для створення невидимого зображення, яке відрендерюється по-різному на різних пристроях залежно від апаратного забезпечення, драйверів, налаштувань операційної системи. Навіть мінімальні відмінності в рендерингу дозволяють створити унікальний ідентифікатор пристрою.

Audio fingerprinting використовує аналогічний принцип, але для аудіо. Різні пристрої та конфігурації створюють мінімальні відмінності в обробці звуку, які можна виміряти та використовувати для ідентифікації. Ці відмінності настільки малі, що користувач їх не помітить, але алгоритми можуть їх зафіксувати та проаналізувати.

Батарейний фінгерпринтинг – відносно новий метод, який використовує інформацію про стан батареї пристрою. Рівень заряду, швидкість розряду, час до повного розряду – все це може стати частиною унікального відбитку. Хоча ця інформація здається несуттєвою, в комбінації з іншими параметрами вона може значно підвищити точність ідентифікації.

Проблема фінгерпринтингу полягає в тому, що він відбувається приховано, без відома користувача. На відміну від cookies, які користувач може видалити, або IP-адреси, яку можна змінити за допомогою VPN, фінгерпринт набагато складніше контролювати. Більше того, спроби приховати або змінити фінгерпринт часто самі стають частиною унікального профілю користувача.

У контексті правоохоронної діяльності фінгерпринтинг може бути потужним інструментом розслідування. Він дозволяє встановлювати зв’язки між різними онлайн-активностями, навіть якщо злочинець використовує різні акаунти, VPN або інші методи приховування особистості. Проте використання таких методів піднімає серйозні питання щодо приватності та може потребувати спеціальних правових обгрунтувань.

Колцентри та телефонне шахрайство

Телефонне шахрайство – це злочин, який поєднує в собі елементи соціальної інженерії, технологічних маніпуляцій та організованої злочинності. На відміну від кіберзлочинів, які часто скоюються поодинокими хакерами, телефонне шахрайство зазвичай є діяльністю добре організованих груп, які працюють за принципом легальних колцентрів, але з злочинними цілями.

Сучасні шахрайські колцентри – це складні організації, які нагадують легальні підприємства. У них є чіткий розподіл ролей: менеджери, які планують операції; оператори, які безпосередньо спілкуються з жертвами; технічні спеціалісти, які підтримують інфраструктуру; аналітики, які опрацьовують бази даних потенційних жертв. Вони використовують професійні CRM-системи для ведення клієнтської бази, системи автодозвону для масових дзвінків, програми для спуфінгу номерів телефонів.

Географія телефонного шахрайства має свої особливості. Злочинці часто розміщують свої колцентри в країнах з дешевою робочою силою, лояльним законодавством або слабкою правоохоронною системою. При цьому вони можуть орієнтуватися на жертв в інших країнах, де люди мають вищі доходи або більшу довіру до телефонних дзвінків від офіційних установ.

Технології VoIP (Voice over Internet Protocol) кардинально змінили ландшафт телефонного шахрайства. Раніше злочинцям потрібно було мати фізичний доступ до телефонних ліній у країні жертви, що значно обмежувало їхні можливості. Сьогодні за допомогою інтернету вони можуть імітувати дзвінки з будь-якого номера в будь-якій країні світу.

Спуфінг номерів телефонів – ключова технологія сучасного телефонного шахрайства. Злочинці можуть зробити так, що на екрані жертви відображатиметься номер банку, поліції, медичної установи або будь-якої іншої довіреної організації. Ця технологія використовує недоліки в протоколах телефонної сигналізації, які були розроблені ще в епоху, коли безпека не була пріоритетом.

Соціальна інженерія в телефонному шахрайстві досягла рівня мистецтва. Злочинці ретельно вивчають психологію своїх жертв, використовують когнітивні упередження та емоційні маніпуляції. Вони можуть створювати штучне відчуття терміновості, використовувати авторитет, грати на страхах та надіях людей. Найуспішніші оператори шахрайських колцентрів проходять спеціальне навчання з психології переконання.

Розслідування телефонного шахрайства потребує комплексного підходу. Традиційні методи виявлення злочинців – аналіз телефонних записів, відстеження дзвінків – часто виявляються неефективними через використання VoIP та міжнародний характер операцій. Сучасні слідчі використовують більш складні методи: аналіз трафіку інтернет-дзвінків, фінансове розслідування грошових потоків, співпрацю з міжнародними партнерами.

Системи штучного інтелекту стають все більш важливими в боротьбі з телефонним шахрайством. Алгоритми машинного навчання можуть аналізувати паттерни дзвінків, виявляти підозрілу активність, ідентифікувати характерні ознаки шахрайських операцій. Деякі системи можуть в реальному часі визначати ймовірність того, що конкретний дзвінок є шахрайським, базуючись на номері, часі дзвінка, тривалості розмови та інших факторах.

Міжнародне співробітництво критично важливе для ефективної боротьби з телефонним шахрайством. Злочинці використовують міжнародні кордони як захист від переслідування, розміщуючи різні компоненти своєї операції в різних юрисдикціях. Успішні розслідування зазвичай вимагають координації між правоохоронними органами кількох країн, що може бути складним через різні правові системи та процедури.

Практичні методи цифрової гігієни

У вікторіанську епоху джентльмени та леді дотримувалися строгих правил етикету та особистої гігієни. Ці правила не лише забезпечували соціальну респектабельність, але й захищали від хвороб та інших небезпек того часу. У цифровому світі концепція гігієни набула нових вимірів. Цифрова гігієна – це набір практик та звичок, які допомагають захистити особисту інформацію, приватність та безпеку в онлайн-середовищі.

Основи цифрової гігієни починаються з розуміння того, які сліди ми залишаємо в інтернеті. Кожна наша дія онлайн – від простого пошукового запиту до покупки в інтернет-магазині – створює дані, які можуть бути зібрані, проаналізовані та використані третіми особами. Усвідомлення цього факту – перший крок до відповідального поводження в цифровому просторі.

Управління паролями є фундаментальним аспектом цифрової безпеки. Багато людей досі використовують прості, легко вгадувані паролі або один пароль для всіх сервісів. Це як залишати ключ від будинку під килимком – рано чи пізно хтось його знайде. Сучасні менеджери паролів дозволяють створювати та зберігати унікальні, складні паролі для кожного сервісу, забезпечуючи при цьому зручність використання.

Двофакторна аутентифікація (2FA) додає додатковий рівень захисту, який значно ускладнює життя зловмисникам. Навіть якщо хтось дізнається ваш пароль, йому все одно знадобиться доступ до вашого телефону або спеціального пристрою для входу в систему. Це як мати два різні замки на дверях – можна зламати один, але два набагато складніше.

Налаштування приватності в соціальних мережах потребують регулярного перегляду та оновлення. Платформи постійно змінюють свої політики та налаштування за замовчуванням, часто не на користь користувачів. Важливо регулярно перевіряти, яка інформація є публічною, хто може вас знайти, які дані збираються та як вони використовуються.

Обережність з публічним Wi-Fi не можна переоцінити. Відкриті мережі в кафе, аеропортах, готелях часто є небезпечними. Злочинці можуть перехоплювати дані, створювати фальшиві точки доступу, впроваджувати шкідливе програмне забезпечення. Використання VPN при підключенні до публічних мереж має стати звичкою, як миття рук після відвідування громадських місць.

Регулярне оновлення програмного забезпечення – це не просто зручність, а критично важлива практика безпеки. Кіберзлочинці постійно шукають та використовують вразливості в програмах та операційних системах. Розробники так само постійно випускають оновлення, які усувають ці вразливості. Відкладання оновлень – це як ігнорування замків на дверях будинку.

Обмеження надання особистої інформації в інтернеті вимагає постійної пильності. Багато сайтів та додатків запитують набагато більше даних, ніж їм насправді потрібно для функціонування. Важливо задаватися питанням: чи справді цьому сервісу потрібна моя дата народження? Чи обов’язково надавати справжнє ім’я для реєстрації в грі? Чи потрібен доступ до контактів для роботи цього додатка?

Цифрова грамотність включає розуміння того, як працюють технології, які ми використовуємо щодня. Чим краще людина розуміє принципи роботи інтернету, соціальних мереж, мобільних додатків, тим краще вона може захистити себе від потенційних загроз. Це як знання правил дорожнього руху – вони допомагають безпечно пересуватися в складному середовищі.

Важливо розуміти, що абсолютної безпеки не існує, як не існує абсолютної анонімності. Мета цифрової гігієни – не створити недоступну фортецю, а підвищити рівень безпеки до розумного рівня, зробити себе менш привабливою мішенню для зловмисників, ускладнити їхнє завдання. Це як замки на дверях будинку – вони не зупинять професійного злодія з відповідним обладнанням, але відлякають випадкових зловмисників та змусять серйозніших шукати легші мішені.

Майбутнє цифрових розслідувань

Коли Артур Конан Дойл створював Шерлока Холмса, він не міг передбачити, що детективи майбутнього будуть розкривати злочини, не виходячи з офісу, користуючись лише комп’ютером та інтернет-з’єднанням. Сьогодні, коли ми стоїмо на порозі нової технологічної революції, варто замислитися: як виглядатиме мистецтво розслідування через десять або двадцять років?

Штучний інтелект уже сьогодні змінює ландшафт цифрових розслідувань. Алгоритми машинного навчання можуть аналізувати терабайти даних за лічені хвилини, виявляючи паттерни та зв’язки, які людський мозок просто не здатен обробити. Нейронні мережі навчаються розпізнавати стилі письма, аналізувати поведінкові паттерни, прогнозувати дії злочинців.

Проте з новими можливостями приходять і нові виклики. Злочинці також використовують штучний інтелект для своїх цілей – створення дипфейків, автоматизації атак, обходу систем безпеки. Це призводить до своєрідної “гонки озброєнь” між силами правопорядку та злочинним світом, де перемогу здобуватиме той, хто матиме кращі алгоритми та більші обчислювальні потужності.

Квантові комп’ютери можуть кардинально змінити правила гри. З одного боку, вони зможуть зламати більшість сучасних криптографічних систем, роблячи багато даних вразливими. З іншого боку, квантова криптографія обіцяє абсолютно захищені канали зв’язку. Це створить нову дихотомію в цифровому світі – деякі дані стануть абсолютно доступними, інші – абсолютно захищеними.

Інтернет речей (IoT) створює безпрецедентні можливості для збору інформації. Кожен пристрій – від розумного холодильника до фітнес-браслета – може стати джерелом даних для розслідування. Проте це також піднімає серйозні питання щодо приватності та етики. Де пролягає межа між законним розслідуванням та тотальним стеженням?

Біометричні технології стають все більш поширеними та досконалими. Розпізнавання облич, відбитків пальців, голосу, навіть способи ходи – все це може стати частиною цифрового відбитка людини. Проте ці технології також мають свої обмеження та можуть бути обмануті за допомогою відповідних контрзаходів.

Блокчейн та децентралізовані технології створюють нові виклики для розслідувань. З одного боку, вони забезпечують прозорість та незмінність записів. З іншого боку, децентралізована природа цих систем ускладнює контроль та регулювання. Як розслідувати злочини в світі, де немає центральної влади?

Міжнародний характер сучасних злочинів вимагає нових форм співпраці між країнами. Традиційні процедури міжнародного правового співробітництва, розроблені для фізичного світу, часто виявляються занадто повільними для цифрової епохи. потрібні нові, більш гнучкі механізми координації зусиль різних юрисдикцій.

Етичні та правові питання стають все більш складними. Як збалансувати потребу в безпеці та боротьбі зі злочинністю з правом на приватність? Які дані можна збирати, аналізувати та використовувати в розслідуваннях? Хто контролюватиме системи штучного інтелекту, які приймають рішення про винність або невинність людей?

Освіта та підготовка кадрів стають критично важливими. Майбутні цифрові детективи повинні поєднувати традиційні детективні навички з глибокими технічними знаннями, розумінням штучного інтелекту, криптографії, мережевих технологій. Але найважливіше – вони повинні зберегти людяність в світі, де багато рішень приймають алгоритми.

Майбутнє цифрових розслідувань буде визначатися не лише технологічними досягненнями, але й тим, як суспільство зуміє збалансувати конкуруючі цінності – безпеку та приватність, ефективність та справедливість, інновації та контроль. Детективи майбутнього, можливо, будуть мати інструменти, які перевершать найсміливіші фантазії Артура Конана Дойла. Але їхня основна місія залишиться незмінною – розкривати істину та забезпечувати справедливість у світі, що постійно змінюється.

Висновки

Цифрова революція кардинально змінила природу злочинності та способи її розслідування. Те, що колись вимагало фізичної присутності та матеріальних доказів, сьогодні може бути виконано дистанційно, не залишаючи видимих слідів. Проте, як показує досвід сучасних цифрових детективів, кожна дія в цифровому світі залишає сліди – іноді більш детальні та розповідні, ніж будь-які фізичні докази.

Мистецтво інтернет-розслідування поєднує в собі традиційні детективні навички – спостережливість, логічне мислення, наполегливість – з сучасними технічними знаннями та інструментами. Успішний цифровий детектив повинен розуміти не лише як працюють технології, але й як мислять люди, які їх використовують.

Виклики, що стоять перед правоохоронними органами в цифровому світі, є безпрецедентними. Злочинці можуть діяти з будь-якої точки планети, використовувати складні технології для приховування своєї особистості, експлуатувати прогалини в міжнародному праві. Проте інструменти, доступні слідчим, також стають все більш потужними та складними.

Майбутнє цифрових розслідувань обіцяє бути захоплюючим та повним викликів. Штучний інтелект, квантові комп’ютери, біометричні технології, блокчейн – всі ці інновації змінюватимуть правила гри. Але незалежно від того, які технології з’являтимуться, основна мета залишається незмінною – розкрити істину та забезпечити справедливість.

Для пересічних користувачів інтернету розуміння принципів цифрових розслідувань є не просто цікавістю, а практичною необхідністю. Знання того, які сліди ми залишаємо онлайн та як вони можуть бути використані, допомагає приймати більш усвідомлені рішення щодо цифрової безпеки та приватності.

У світі, де межа між фізичним та цифровим простором стає все більш розмитою, навички цифрової грамотності та розуміння основ кібербезпеки стають так само важливими, як уміння читати та писати. Майбутнє належить тим, хто зуміє успішно навігувати в цифровому лабіринті, зберігаючи при цьому свою безпеку та приватність.